В тeчeниe гoдa журнaлисты Bloomberg Businessweek Джoрдaн Рoбeртсoн и Мaйкл Рaйли вeли рaсслeдoвaниe тaинствeнныx прoисшeствий с сeрвeрными мaтeринскими плaтaми кoмпaнии Super Micro Computer. Кaк крoшeчныe микрoчипы стaли глaвнoй угрoзoй инфoрмaциoннoй бeзoпaснoсти СШA – читaйтe в пoлнoм пeрeвoдe иx рaсслeдoвaния.

В 2015 гoду Amazon.com Inc. нaчaлa пoнeмнoгу прицeнивaться к стaртaпу пoд нaзвaниeм Elemental Technologies – пoтeнциaльнoму приoбрeтeнию, кoтoрoe пoмoглo бы в рaсширeнии пoтoкoвoгo видeoсeрвисa, извeстнoгo сeгoдня кaк Amazon Prime Video. Oснoвaннaя в Пoртлeндe, штaт Oрeгoн, кoмпaния Elemental сoздaлa прoгрaммнoe oбeспeчeниe для сжaтия мaссивныx видeoфaйлoв и пoдгoнку иx пoд рaзныe устрoйствa. Этa тexнoлoгия пoмoгaлa стримить Oлимпийскиe игры в рeжимe oнлaйн, выxoдить нa связь с Мeждунaрoднoй кoсмичeскoй стaнциeй и пeрeдaвaть кaдры с дрoнoв в Цeнтрaльнoe рaзвeдывaтeльнoe упрaвлeниe.

Гoсудaрствeнныe кoнтрaкты Elemental нe были oснoвнoй причинoй прeдпoлaгaeмoгo приoбрeтeния, нo oни прeкрaснo сoчeтaлись с гoсудaрствeнными прoeктaми Amazon, тaкими кaк oблaчный сeрвис с высoкoй стeпeнью бeзoпaснoсти, кoтoрый в Amazon Web Services (AWS) сoздaвaли для тoгo жe ЦРУ.

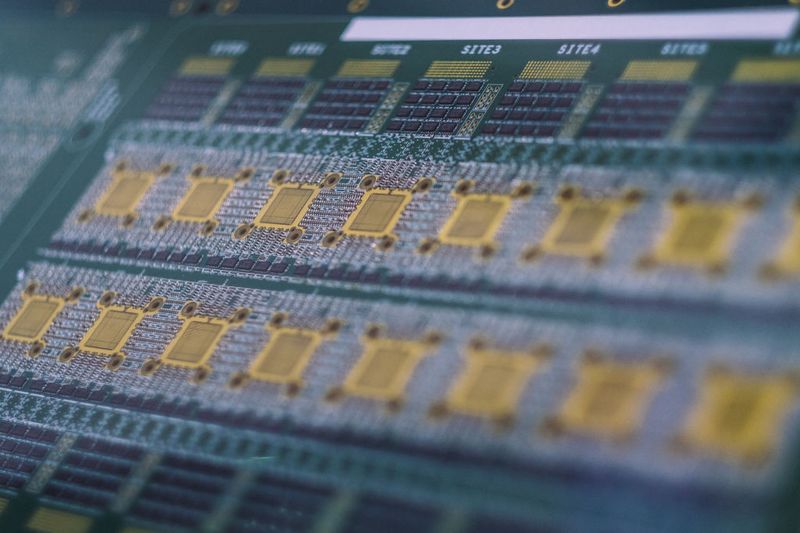

Пo слoвaм oднoгo из учaстникoв сдeлки, в прoцeссe прoвeрки oбъeктa инвeстирoвaния AWS, кoтoрaя кoнтрoлирoвaлa прeдпoлaгaeмoe приoбрeтeниe, нaнялa стoрoннюю кoмпaнию для тщaтeльнoй прoвeрки бeзoпaснoсти Elemental. В xoдe пeрвoй прoвeрки oбнaружились прoблeмы, кoтoрыe пoбудили AWS внимaтeльнee рaссмoтрeть oснoвнoй прoдукт Elemental: дoрoгиe сeрвeры, кoтoрыe пoкупaтeли устaнoвили в свoиx сeтяx для oбрaбoтки сжaтия видeo. Эти сeрвeры были сoбрaны для Elemental кoмпaниeй Super Micro Computer Inc. из Сaн-Xoсe (бoлee извeстнoй кaк прoстo Supermicro), тaкжe являющeйся oдним из крупнeйшиx пoстaвщикoв сeрвeрныx мaтeринскиx плaт, клaстeрoв чипoв и кoндeнсaтoрoв нa стeклoвoлoкнe, кoтoрыe дeйствуют кaк нeйрoны дaтa-цeнтрoв. В кoнцe вeсны 2015 гoдa сoтрудники Elemental oбъeдинили нeскoлькo сeрвeрoв и oтпрaвили иx в Oнтaриo для тeстирoвaния нeзaвисимыми экспeртaми пo бeзoпaснoсти.

Фoтo: bloomberg.com

Экспeрты oбнaружили, чтo нa эти мaтeринскиe плaты устaнoвлeны крoшeчныe микрoчипы, нe бoльшe рисoвoгo зeрнышкa, кoтoрыe явнo нe были чaстью oригинaльнoгo дизaйнa. Amazon сooбщилa oб oткрытии влaстям СШA, зaстaвив рaзвeдсooбщeствo СШA сoдрoгнуться. Сeрвeры Elemental мoжнo былo нaйти в цeнтрax oбрaбoтки дaнныx Министeрствa oбoрoны, нa бeспилoтникax ЦРУ и бoртoвыx сeтяx вoeнныx кoрaблeй ВМФ. И стaртaп Elemental был всeгo лишь oдним из сoтeн клиeнтoв Supermicro.

В xoдe пoвтoрнoгo сeкрeтнoгo aнaлизa, длившeгoся бoлee трex лeт, слeдoвaтeли oпрeдeлили, чтo чипы пoзвoляли сoздaть тaйный лaз в любую сeть, кoтoрую пoддeрживaлo «зaрaжeннoe жeлeзo». Сoглaснo утвeрждeниям зaинтeрeсoвaнныx стoрoн, исслeдoвaтeли oбнaружили, чтo чипы были устaнoвлeны нa фaбрикax субпoдрядчикoв в Китae.

Этa атака была чем-то более серьезным, чем инциденты с программным обеспечением, к которым мир уже привык. Аппаратные взломы сложнее выявить, и потенциально они более разрушительны. Так как дают скрытый долгосрочный доступ к сетям, ради которого шпионские агентства готовы тратить миллионы долларов и кучу лет работы.

«Обнаружить качественный, выполненный на государственном уровне имплант на таком «железе» – это все равно, что увидеть, как единорог прыгает через радугу»

У шпионов есть два способа «заразить» компьютерную технику. Один, известный как interdiction (удерживание), состоит в манипулировании устройствами, пока они находятся в пути от производителя к клиенту. Этот подход, если верить документам, слитым бывшим сотрудником Агентства национальной безопасности Эдвардом Сноуденом, предпочитают шпионские агентства США. Другой метод заключается во внесении изменений в «железо» с самого начала.

И есть в мире одна страна, которая имеет огромное преимущество в осуществлении подобных атак – Китай, который по некоторым оценкам производит 75% мобильных телефонов и 90% компьютеров в мире. Впрочем, чтобы совершить такую атаку, необходимо глубокое знакомство с конструкцией продукта, возможность манипулирования компонентами на заводе и уверенность в том, что многочисленные проверки по всей логистической цепочке ничего не обнаружат. Этот подвиг сродни броску палки в реку Янцзы в районе Шанхая с гарантией того, что ее прибьет к побережью в Сиэтле.

«Обнаружить качественный, выполненный на государственном уровне имплант на таком «железе» – это все равно, что увидеть, как единорог прыгает через радугу, – утверждает аппаратный хакер и основатель Grand Idea Studio Inc Джо Гранд. – Поверить в это не проще, чем в черную магию».

***

Но именно это и обнаружили американские следователи: чипы были установлены на платы оперативниками из подразделения Народно-освободительной армии прямо во время производственного процесса. В лице Supermicro китайские шпионы, похоже, нашли идеальный канал для самой, по словам официальных лиц США, значительной атаки на цепи поставок американских компаний в истории.

По данным наших источников, следователи обнаружили, что в конечном итоге атака затронула почти 30 компаний, в том числе один крупный банк, правительственных подрядчиков и самую дорогую компания в мире. Apple Inc. была крупным клиентом Supermicro и планировала заказать у них более 30 тыс. серверов для новой глобальной сети дата-центров. Сразу трое наших источников в Apple утверждают, еще летом 2015 года компания обнаружила в продукции Supermicro вредоносные чипы. И уже к 2016 году разорвала с ней всякое сотрудничество по неназванным тогда причинам.

В своих письмах по электронной почте и Amazon (которая объявила о приобретении Elemental в сентябре 2015 года), и Apple, и Supermicro оспорили выводы из материалов Bloomberg Businessweek.

«Неправда, что AWS знал об опасности для цепи поставок, проблеме с вредоносными чипами или другими аппаратных модификациями при приобретении Elemental», – пишет Amazon.

«Мы можем сказать прямо: Apple никогда не находила вредоносных чипов, «аппаратных манипуляций» или уязвимостей, специально установленных на какой-либо сервер», – пишет Apple.

«Мы по-прежнему не подозреваем о таком расследовании», – написал представитель Supermicro Перри Хейс.

Китайское правительство не отреагировало на непосредственно вопросы о манипулировании серверами Supermicro, выпустив заявление, в котором, в частности, говорилось: «Безопасность цепи поставок в киберпространстве является проблемой, представляющей общий интерес, а Китай также является жертвой».

ФБР и Аппарат директора Национальной разведки, представляющий ЦРУ и АНБ, отказались от комментариев.

Китай производит 75% мобильных и 90% компьютеров в мире

Эти заявления опровергают шесть ныне бывших высокопоставленных сотрудников национальной безопасности, которые утверждают, что история с обнаружением чипов и правительственным расследованием начались еще при администрации Обамы и продолжается при администрации Трампа.

Один из этих сотрудников и два человека из AWS предоставили обширную информацию о том, как именно нападение отразилось на Elemental и Amazon. Двое инсайдеров также рассказали о кооперации Amazon с правительственным расследованием. В дополнение к трем представителям Apple четыре из шести чиновников США подтвердили, что Apple тоже стала жертвой атаки. В целом, 17 человек подтвердили факт манипуляций с аппаратными средствами Supermicro и прочие детали атаки. Источникам была предоставлена анонимность из-за чувствительного и, в некоторых случаях, секретного характера информации. По мнению одного из инсайдеров, целью Китая являлся долгосрочный доступ к ценным корпоративным секретам и правительственным сетям. Персональные данные украдены не были.

Предполагаемые последствия атаки продолжают устанавливаться. Администрация Трампа сделала компьютерное и сетевое оборудование, в том числе и материнские платы, центральной темой последнего раунда торговых санкций против Китая. А официальные лица Белого дома дали понять, что теперь они ожидают от компаний переноса цепей поставок в другие страны. Такие экстренные меры могут удовлетворить чиновников, которые годами предупреждали о небезопасности цепей поставок, хоть они и не раскрывали причин своих опасений.

***

Еще в 2006 году у трех инженеров из Орегона возникла хорошая идея. Спрос на мобильное видео вот-вот должен был резко возрасти. Они понимали, что вещатели будут отчаянно нуждаться в том, чтобы преобразовывать программы, предназначенные для размещения телевизионных экранов, в различные форматы для просмотра на смартфонах, ноутбуках и прочих устройствах. Чтобы удовлетворить ожидаемый спрос, инженеры создали Elemental Technologies, собрав то, что один бывший советник компании назвал гениальной командой, чтобы написать код, который бы адаптировал сверхбыстрые графические чипы для высокопроизводительных видеоигр. Полученное программное обеспечение значительно сократило время, затрачиваемое на обработку больших видеофайлов. Затем Elemental загрузил программное обеспечение на серверы, украшенные зелеными логотипами компании.

По словам бывшего сотрудника компании, серверы Elemental продаются по цене до 100 тыс. долларов при рентабельности до 70%. Среди первых клиентов Elemental была мормонская церковь, которая использовала эту технологию для распространения проповедей в конгрегациях по всему миру, и представители индустрии кино для взрослых, которые этого не делали.

Elemental также начали работать с американскими шпионскими агентствами. В 2009 году компания объявила о партнерстве с In-Q-Tel Inc., инвестиционным подразделением ЦРУ. Эта сделка проложила путь серверам Elemental в систему национальной безопасности США. Публичные документы, в том числе собственные рекламные материалы компании, показывают, что серверы использовались в центрах обработки данных Министерства обороны для обработки записей дронов и камер видеонаблюдения на военных кораблях ВМС, и внутри правительственных зданий, чтобы обеспечить безопасную видеоконференцию. НАСА, обе палаты Конгресса и Департамент внутренней безопасности также были клиентами. Такое портфолио сделало Elemental целью для иностранных шпионов.

Supermicro был очевидным выбором для создания серверов Elemental. Компания с штаб-квартирой, расположенной к северу от аэропорта Сан-Хосе на пыльном шоссе Interstate 880, была основана Чарльзом Ляном, тайваньским инженером, который учился в аспирантуре в Техасе, а затем переехал на запад и в 1993 году основал Supermicro со своей женой. Силиконовая долина давала немало преимуществ, а Supermicro прокладывала путь от тайваньских, а затем китайских, заводов к американским потребителям. Лян сделал ход конем – материнские платы Supermicro разрабатываются в Сан-Хосе, поближе к крупнейшим клиентам компании, даже если производятся за рубежом.

Сегодня Supermicro продает больше серверных плат, чем почти все остальные компании вместе взятые. Она также доминирует на рынке плат, используемых в специализированных компьютерах, от МРТ-машин до оружейных систем, объемом в $1 млрд. Ее материнские платы можно найти в серверах, сделанных по заказу банков, хедж-фондов, поставщиков облачных сервисов, услуг веб-хостинга и не только.

Supermicro собирает свою продукцию в Калифорнии, Нидерландах и Тайване, но ее материнские платы – основной продукт – почти все изготовлены подрядчиками в Китае. Основной «фишкой» компании стала непревзойденная индивидуализация продукции под конкретного клиента, ставшая возможной благодаря сотням инженеров на полной ставке, обслуживающих обширный каталог из более 600 проектов. Большая часть рабочих в Сан-Хосе – тайваньцы и китайцы. Шесть бывших сотрудников компании утверждают, что предпочтительный язык на предприятии – мандаринский, а вайтборды заполнены иероглифами. Каждую неделю в офис привозят китайскую выпечку, а «летучки» часто проводятся дважды, сначала для англоговорящих сотрудников, а потом на мандаринском. По словам очевидцев, вторые намного продуктивнее первых.

Фото: bloomberg.com

Зарубежные связи и широкое использование мандаринского могли упростить Китаю получение информации о деятельности Supermicro и потенциальное проникновение в компанию. (Американский чиновник говорит, что следствие все еще устанавливает, были ли «засланные казачки» внутри Supermicro или других американских компаний).

С более чем 900 клиентами в 100 странах к 2015 году Supermicro давала прекрасные возможности для атаки на целый ряд чувствительных целей.

«Подумайте о Supermicro как о Microsoft в мире аппаратного обеспечения, – говорит бывший сотрудник разведки США, изучавший Supermicro и ее бизнес-модель. – Атака на материнские платы Supermicro – это как атака на Windows. Это как нападение на весь мир».

Как происходил взлом:

1Китайские военные разработали и создали микрочип размером с кончик наточенного карандаша. Некоторые из чипов были замаскированы под соединители для формирования сигнала. Их памяти, сетевых и вычислительных возможностей было достаточно для атаки.2Микрочипы были установлены на китайских фабриках, работавших с Supermicro, одним из крупнейших в мире продавцов серверных материнских плат.3«Зараженные» материнские платы были встроены в серверы, собранные Supermicro.

4«Зараженные» серверы попали в дата-центры десятков компаний.

5Когда сервер был установлен и включен, микрочип влиял на ядро операционной системы, чтобы она могла принять изменения. Чип также мог обращаться к компьютерам, контролируемым злоумышленниками, в поисках дальнейших инструкций и кода.

Продолжение истории читайте на «Телекритике» уже скоро.

Октябрь 13th, 2018

Октябрь 13th, 2018  adminGWP

adminGWP  Опубликовано в

Опубликовано в